CYBER SECURITY מורה נבוכים

CYBER SECURITY מורה נבוכים

מהן הסכנות הטמונות בהתקפות סייבר ואיך להימנע מהן

מה זה CYBER SECURITY?

תחת המטרייה הנקראת CYBER SECURITY נמצא טכנולוגיות וכלים שונים, חומרה ותוכנה, שמטרתם הגנה על מערכות, אפליקציות, מוצרים (שרתים, מחשבי קצה וכדומה) ומידע מפני פגיעה. התוקפים יכולים להיות חיצוניים, פנימיים או כאלה שאינם מודעים שמשמשים ככלי תקיפה. תוקפי סייבר משתמשים בקוד לצורך התקיפה והזירה שלהם הינה הזירה הקיברנטית.

באופן כללי, כל פעילות שמטרתה פגיעה במערכות, הצפנתן או הוצאת מידע חסוי שמטרתו פגיעה בארגון (יכול להיות למטרת כופר, ריגול וכדומה) נחשבת לתקיפה. כלי ההגנה תחת מטריית CYBER SECURITY מחולקים באופן כללי באופן הבא: הגנה על רשתות תקשורת, הגנה על מערכות, הגנה על המידע/אפליקציה, פתרונות הגנה מאסון והמשכיות עסקית ואף כלי הגנה אשר מחנכים את המשתמש בהתנהלות בטוחה. לכל אחד מאלה יש מוצרים ותהליכים שונים כאשר מטרתם אחת- להגן על נכסי המידע של הארגון.

כלי CYBER SECURITY מטרתם להלחם בכל אלה. אנו עדים לכך שהתוקפים משכללים כל העת את כלי התקיפה ומזהים חולשות חדשות. לעומתם, מוצרי האבטחה גם הם משתכללים כל העת ומספקים מענה לפגיעויות חדשות. זוהי מלחמה לכל דבר המתרחשת כל יום, שעה שעה, שניה שניה.

מהן ההתקפות / הסכנות הקיימות?

למתקפות סייבר מניעים ומוטיבציות שונות:

פשע– גניבת מידע עם מניע כספי

פנימי– עובד פנימי/מקורב שגונב מידע מסיבות אישיות, כלכליות או אידיאולוגיות. בדרך כלל האיום הפנימי הינו יעד תקיפה ממוקד בעצם הגישה שלו למערכות הפנימיות בארגון.

ריגול– ריגול תאגידי או מדינתי.

אקטיביזם– מניע אידיאולוגי הנובע לרוב ממניעים פוליטיים או סוציאליים. בדרך כלל ללא מטרות סחיטה כספית.

טרור- חבלה, הרס במטרה להחדיר פחד.

לוחמה– תוקפים בחסות מדינה. בדרך כלל עם משאבים גדולים ולכן גם עם נשק סייבר הרסני ומתקדם (ראה ערך תולעת Stuxnet שתקפה את הכור האירני).

אנו ערים לכך שרובן המכריע של המתקפות (כ 86%) נובע ממניעים כלכליים. כך שלמעשה התוקף לא מעוניין במידע שהצליח לשים עליו את ידו, אלא בהצפנתו בלבד. המונח הנכון להשתמש בהקשר זה הינו 'סחיטת סייבר'- Cyber extortion או Cy-x. התוקף מעוניין להצפין את המידע בכדי לסחוט כסף. התוקפים לרוב לא מחפשים יעדים/חברות מסויימים אלא מחפשים לנצל חולשות (במערכות הפעלה, שרתים, תשתיות VPN וכדומה), דרכן יוכלו להכנס למערכות הארגון, ומשם הדרך להצפנת המידע קצר. אנו גם עדים לכך שהתוקפים, לאחר שחדרו לארגון, ממפים את השרתים ובמיוחד את שרתי הגיבוי וקטלוג הגיבוי (כך שהנתקף לא יוכל לשחזר מידע) ותקופת ההמתנה עד לביצוע ההצפנה עצמה מתקצר. אם בעבר התוקפים שהו ברשת שבועות ואף חודשים, אנו רואים שהזמן הזה מתקצר לעיתים לדקות בודדות. הסיבה לכך היא שכלי CYBER SECURITY גם הם משתכללים כל העת, והתוקפים כבר לא יכולים לשהות בתוך מערכות הארגון זמן רב, ולאחר שזיהו חולשה והצליחו לחדור למערכת, הם ינסו במהירות האפשרית להצפין כמה שיותר מידע.

לכל ארגון קיימות סכנות רבות בעולם הסייבר. לפי פרסומי מערך הסייבר הישראלי, אחד מכל חמישה עסקים בישראל (18%) חווה תקיפת סייבר. כל מערכת ארגונית המחוברת לעולם מהווה יעד למתקפה. יתרה מכך, בעקבות הקורונה חברות רבות עברו לעבודה מרוחקת וכיום העובד מתחבר למערכות הארגון מהבית. כך רמת החשיפה לאיומים חיצוניים גדלה משמעותית. בנוסף לכך, חברות רבות קשורות לחברות צד ג' (כגון אירוח ב DC או חברות אירוח אתרים), וגם אלה מהווים דלת אחורית המהווה יעד למתקפה. באירוע האחרון שאירע לחברת Cyberserve, המספקת שירותי אירוח לאתרים, החדירה היתה לחברת האירוח ומשם ישירות למידע של האתרים המתארחים כגון 'אטרף' שפרטיה נגנבו ופורסמו (תקיפה זו מיוחסת לקבוצת Black Shadow).

נתונים מספריים – מה המצב כיום בעולם

תקיפות הסייבר בישראל הפכו לתופעה משמעותית ונרחבת ומתקפות סייבר באופן טבעי תוקפות עסקים גדולים וקטנים כאחד. מתוך פרסומי מערך הסייבר עולה ש'ככל שהארגון גדול יותר כך הוא פועל בצורה משמעותית יותר בתחום הגנת הסייבר'. עוד נתונים שעלו בסקר:

אחד מכל חמישה עסקים בישראל (18%) חווה תקיפת סייבר (!).

התקיפות שכיחות בעיקר בקרב עסקים גדולים (250 עובדים ומעלה).

שניים מכל חמישה עסקים גדולים חווה תקיפת סייבר (42%), וכן בקרב תעשיית טכנולוגיית עילית (47%).

בענפי ההיי-טק, אחד מכל שלוש חברות דיווחו על תקיפה (37%).

כ-15% מהעסקים הקטנים חוו מתקפת סייבר.

ומה קורה בעולם-

לפי הערכות מומחים, כל 11 שניות יש חברה בעולם שנפרצה והמידע שלה הוצפן. סה"כ בשנת 2020 התבצעו מעל 304 מיליון (!) מתקפות כופרה ברחבי העולם. כמות זו של מתקפות נרשמה רק במחצית הראשונה של 2021! כך שצופים כי שנה זו (2021) תסתיים עם יותר מכפול בכמות מתקפות הכופרה ברחבי העולם.

תשלום הכופר הממוצע גדל מ 5000$ ב 2018 לכ 170,000$ ב 2021. סכום זה אינו כולל את העלויות הכספיות הנרחבות יותר הנגרמות מאירוע כופרה- ממוצע העלות הכספית הכוללת עומד כיום על כ 1.85 מיליון דולר! עלות זו משקפת עלויות תשלום כופרה וגם הפסדים כספיים נוספים (כגון ירידה בערך החברה, השקעה בציוד וכדומה).

הסכנה ללקוחות – תפעולית וכלכלית

הסכנה ללקוח מורכבת ומתבטאת במספר מובנים:

אובדן או הפצה של מידע יקר ערך– פריצה והצפנה של מידע. ברוב מקרי הכופרה (86%) מטרת התוקף היא כלכלית. במקרים אלה הלקוח יחווה הצפנה של המידע, כך שאם לארגון אין עותק נקי של המידע הוא נמצא במצב קיצוני. במקרים אלה אנו עדים לכך שהארגון נמצא למעשה 'בידיים של התוקף' וחייב לשלם כופר כדי להחזיר את המידע (לא נשמע על כך כמובן). תקיפות אחרות ממקדות את המאמצים בריגול, תעשייתי או מדיני, במטרה לאתר מידע חשוב וברוב המקרים פשוט לסחור במידע. למשל, גניבה של קוד מקור אשר עמלו על פיתוחו אלפי שעות, והפצתו לחברה מתחרה. אנו רואים כי מסדי נתונים (תעודות זהות, פרטי חשבון בנק וכדומה) מופצים באופן תדיר ברחבי ה Dark web וכל אחד יכול לרכוש נתונים אלה.

פגיעה במוניטין הינה פגיעה נוספת שלעיתים קשה להעריך אותה ויש להתייחס אליה כפגיעה שאותותיה ניכרים זמן רב גם לאחר שהתקיפה כבר הסתיימה. חברת ביטוח שנפרצה למשל, באופן טבעי תאבד לקוחות עתידיים וכנראה גם קיימים. חברת אירוח אתרים שנפרצה והמידע של האתרים שהתארחו אצלה הופץ, בוודאי לא תזכה להרבה עסקאות אירוח חדשות. פגיעה זו משמעותה אובדן הכנסות עתידיות.

פגיעה פיזית בחומרה אינה נזק שכיח. וירוס שחדר לארגון הוא פיסת קוד ולכן הסיכוי שיגרום לנזק פיזי נמוך. יחד עם זאת, וירוס גם יכול לגרום לצנטריפוגות למשל להסתובב יותר מהר ולהרוס אותן (מוכר למישהו…?). אז הפוטנציאל קיים, המימוש בשטח פחות. נוזקות אלה משמשות לרוב בריגול מדינתי ופחות בעולם העיסקי.

זמן התאוששות– ישנו הבדל בין התאוששות מאסון (שירותי DR) והתאוששות מאירוע סייבר. מדובר בשני תרחישים שונים בתכלית. ההתאוששות מאירוע סייבר אורכת יותר זמן ודורשת הערכות שונה לחלוטין . באירוע סייבר לא ניתן לדבר על RPO או RTO. לאחר שתוקף נכנס לרשת הארגונית, האנלטיקה הנדרשת כדי לאתרו, לחסום אותו ו'לנקות' את השרתים הנגועים אורכת זמן (לעיתים שבועות). במהלך הזמן הזה לא ניתן לעלות את המערכות לייצור. בנוסף, עד שלא ברורה מידת הנזק והתפשטות הנוזקה, לא ניתן למעשה לעלות משום מערכת הקשורה לאותן מערכות שנפגעו. במקרה שאירע לאחרונה בבית החולים הלל יפה, מעל שבועיים לקח עד שהארגון החזיר את המערכות לפעולה. זה לא מצב סביר להתאששות מאסון. בנוסף שלב ההתאוששות דורש התערבות של צוות ניהול סייבר (פורנזיקה, מו"מ) שינהלו את האירוע. ואחרון, ההתאוששות מאירוע סייבר דורש סביבה נקייה (clean room) בה ניתן לבצע בדיקות ללא סיכון.

חיי אדם– עדיין לא ידוע על פגיעה ממשית בחיי אדם שניתן לייחס לאירוע סייבר. בארה"ב הוגשה תביעה על ידי אם אשר בתה התינוקת נפטרה מסיבוכים. טענת האם כי הלידה התרחשה בעת אירוע סייבר אשר גרם להשבתה של מערכות חיוניות בבית החולים ואלה מנעו טיפול רפואי הולם בתינוקות, אשר הוביל לבסוף למותה. עדיין לא ידוע האם אגן בית המשפט קיבל את טענות האם אך אין ספק שפגיעה במערכות חיוניות (בית חולים, מאגר מים וכדומה) יכולים גם להוביל לפגיעה בחיי אדם.

אילו פתרונות CYBER SECURITY קיימים

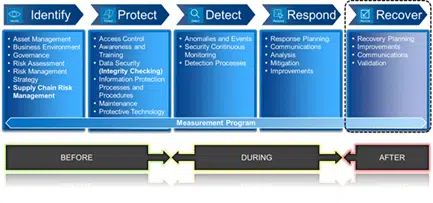

לפני שניגע בפתרונות חשוב להכיר את ה frame work שפיתח מכון התקנים האמריקאי (ה NIST) וגם מערך הסייבר שלנו עושה שימוש ב frame work דומה. מדובר על תכנית הממפה את הכלים והתהליכים הנדרשים כדי להתמודד עם אירוע סייבר- לפני אירוע, במהלכו ובסיומו/התאוששות:

חשוב להבין כלי אחד שיתן מענה על כל השלבים. על הארגון לדעת לחלק את המשאבים שלו בצורה נכונה על פני כל השלבים השונים. במידה וארגון דאג למספר רב של כלים בשלב הזיהוי אך 0 כלים בשלב התגובה, הרי הוא לא מוגן (וגם מחלק את המשאבים שלו בצורה לא יעילה). וחשוב עוד לציין- גם אם ארגון דאג לפתרון לכל שלב, זה עדיין לא מבטיח 100% הגנה. אך אין ספק שהסבירות לפגיעות פוחתת משמעותית.

הפתרונות רבים ומגוונים- firewall, antivirus, EDR, XDR, כלים לניטור רשתות תקשורת, כלים לניהול סיסמאות והצפנות, חדרי מצב (siem ,soc) ועוד. כל אלה הינם מוצרים המשמשים בכל אחד מהשלבים של 'לפני' ו'במהלך' מתקפה כאשר מטרתם זיהוי תקיפה או ניסיון תקיפה (ככל הניתן קרוב לזמן אמת), הגנה, תגובה ודיווח לאירוע סייבר. הכלים עושים שימוש בכלי אנליטיקה, זיהוי תבניות, זיהוי חתימות, ניתוח נתונים על בסיס התנהגות משתמש ופורנזיקה של נתונים מהרבה נקודות קצה במטרה לזהות איומים. אפשר לדמות כלים אלה לחומה בצורה אשר עומדת כנגד אותן מתקפות חיצוניות. קטגוריה נוספת של כלי הגנה משמשת בשלב ההתאוששות ואלה כלים הבאים מעולמות הגיבוי. כלים אלה מטרתם לספק לארגון את היכולת לשרוד גם אחרי שכל שאר הכלים, או אותה חומה בצורה, לא הצליחו לעצור את המתקפה. ואנו רואים שזה מתרחש יום יום. חברות רבות, עם חומות בצורות היטב, מותקפות. לכן, כלי ההתאוששות הינם כלים קריטיים במערך ההגנה של הארגון.

לא עניין של האם אלא של מתי

במידה ולארגון לא תהיה יכולת התאוששות טובה, לא משנה עד כמה החומה שבנה חזקה, הוא עלול להגיע למצב שהוא מאבד נכסים רבים ללא היכולת להתאושש. הקטגוריה האחרונה מתייחסת גם היא לשלב הזיהוי והיא הגורם האנושי. כלים כגון מבדקי חדירה וחינוך המשתמש לעירנות לאיומי סייבר מטרתם לא רק לזהות חולשות אלא גם ניטור וניהול הגורם האנושי.

בשלב ההתאוששות אנו ב Dell Technologies מספקים פתרון של כספת מאובטחת, מנותקת מהעולם, אשר מטרתה לשמור על המידע החשוב של הארגון. פתרון זה הנקרא Cyber Recovery יכול לספק לארגון את הבטחון שגם אחרי שכל החומות קרסו, הנכסים היקרים ביותר שלו שמורים בכספת מבאוטחת מנותקת מהעולם ממנה הוא יוכל לשחזר את המידע.