דוח מפת האיומים של פורטינט חושף: השימוש בתוכנות מחיקה זדוניות עלה ב-53% במחצית השנייה של 2022

לפי ממצאי הדוח, כ-74% מתקריות האבטחה נגרמו על ידי פשעי סייבר ממניעים פיננסיים

פורטינט פרסמה את ממצאי דוח מפת האיומים הגלובלי החצי-שנתי של FortiGuard Labs, גוף מודיעין האיומים והמחקר של החברה. מפת האיומים ושטח התקיפה של הארגונים משתנים ללא הרף והיכולת של פושעי הסייבר לתכנן ולהתאים את הטכניקות שלהם כך שיתאימו לסביבה מתפתחת זו ממשיכה להוות סיכון משמעותי לחברות בכל הגדלים, התעשיות והאזורים הגיאוגרפיים. הדוח מתבסס על המודיעין השיתופי של FortiGuard Labs, אשר נלקח ממערך החיישנים הרחב של פורטינט, האוסף מיליארדים של אירועי אבטחה אשר נצפו ברחבי העולם במהלך המחצית השנייה של 2022.

להלן ממצאי הדוח העיקריים:

התפשטות רחבה של תוכנות מחיקה זדוניות הרסניות דמויות-APT

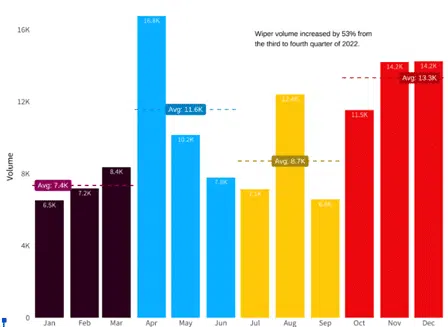

בתחילת 2022, חוקרי FortiGuard Labs דיווחו על נוכחותן של מספר תוכנות מחיקה (Wiper) חדשות שהתגלו במקביל למלחמה בין רוסיה ואוקראינה. בהמשך השנה, תוכנות המחיקה התרחבו למדינות אחרות, מה שהביא לעלייה של 53% בפעילות התוכנות מהרבעון השלישי לרבעון הרביעי בלבד. בעוד כי חלק מפעילות זו התאפשרה על ידי תוכנות מחיקה זדוניות אשר ייתכן כי פותחו ונפרסו תחילה על ידי גורמים מדיניים סביב המלחמה, הן אומצו גם על ידי קבוצות של פושעי סייבר והתפשטו מעבר ליבשת אירופה. בהתבסס על היקף הפעילות אשר תועד ברבעון הרביעי של 2022, לא נראה כי המסלול של תוכנות המחיקה הולך להיעצר בזמן הקרוב, מה שאומר שארגונים עדיין מהווים מטרה פוטנציאלית, גם אלו שלא נמצאים באוקראינה או במדינות השכנות.

מניעים פיננסיים הביאו לרמות שיא של פשיעת סייבר ומתקפות כופר

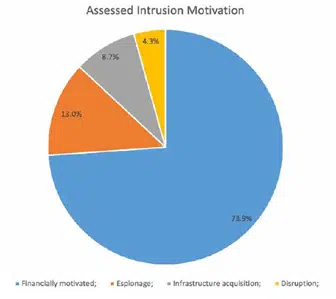

צוות התגובה לתקריות (IR) של FortiGuard Labs מצא כי פשעי סייבר ממניעים פיננסיים גרמו למספר הגבוה ביותר של תקריות אבטחה (73.9%), כאשר במקום השני והמרוחק נמצא ריגול (13%). בכל שנת 2022, ב-82% ממקרי פשיעת הסייבר ממניעים פיננסיים היה מעורב שימוש במתקפות כופר או סקריפטים זדוניים, מה שמעיד על כך כי איום מתקפות הכופר הגלובלי נותר בעינו ללא כל עדות להאטה, זאת הודות לפופולריות הגוברת של כופר-כשירות (Ransomware-as-a-Service) ברשת האפלה.

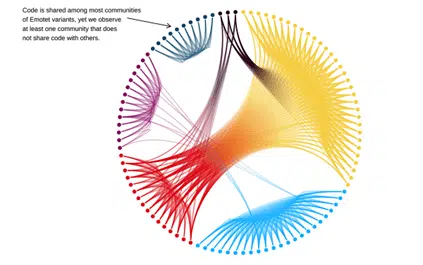

שימוש חוזר בקוד זדוני מדגים את התושייה של התוקפים

כאשר חוקרי FortiGuard Labs ניתחו את התוכנות הזדוניות השכיחות ביותר במחצית השנייה של 2022, רוב המקומות הראשונים היו שייכים לתוכנות זדוניות בנות למעלה משנה. החוקרים בחנו גרסאות שונות של Emotet כדי לנתח את הנטייה שלהן להשאיל ולעשות שימוש חוזר בקוד. המחקר של החוקרים גילה כי תוכנת Emotet עברה יצירה משמעותית מחדש עם גרסאות שהתפצלו ל-6 "זנים" שונים של תוכנות זדוניות. מכאן שפושעי הסייבר לא רק הופכים את האיומים לאוטומטיים, אלא גם משפרים את הקוד באופן אקטיבי כדי להפוך אותו ליעיל אף יותר.

חולשת Log4j עדיין נפוצה ומהווה יעד עבור פושעי הסייבר

אפילו עם כל הפרסום שקיבלה חולשת Log4j בשנת 2021 ובתחילת 2022, ארגונים רבים עדיין לא עדכנו או התקינו את בקרות האבטחה הנחוצות כדי להתגונן מפני אחת מנקודות התורפה הבולטות ביותר בהיסטוריה.

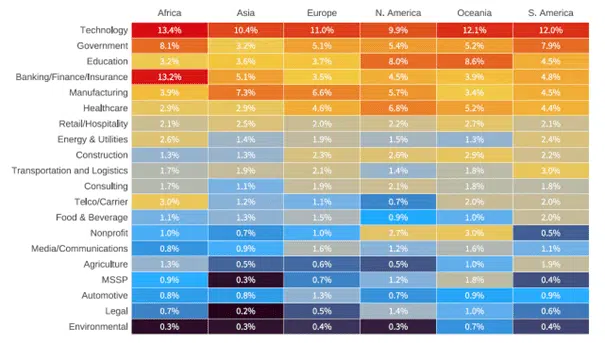

במחצית השנייה של 2022, חולשת Log4j הייתה במקום השני מבחינת פעילות ותועדה בכל רחבי העולם. חוקרי FortiGuard Labs מצאו כי 41% מהארגונים איתרו פעילות של Log4j, מה שמעיד על ההשפעה הרחבה של האיום גם כיום. פעילות המערכת למניעת חדירת (IPS) של Log4j הייתה השכיחה ביותר במגזרי הטכנולוגיה, ממשלה וחינוך, מה שלא מפתיע, בהתחשב בפופולריות של Apache Log4j כתוכנת קוד פתוח.

שינוי האספקה של התוכנות הזדוניות מדגימים את הצורך הדחוף במודעות המשתמשים

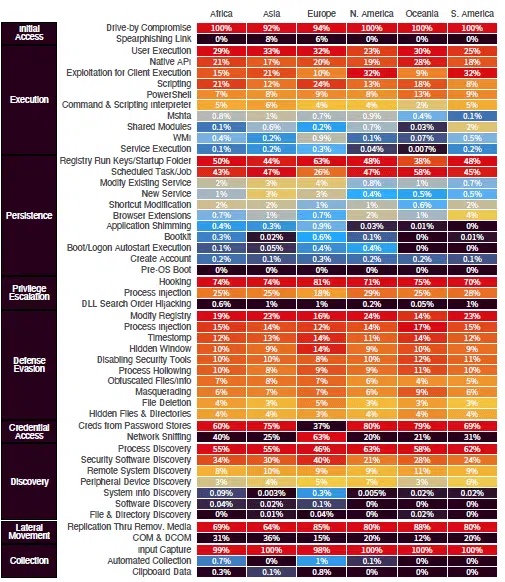

ניתוח של אסטרטגיות התוקפים מספק תובנות בעלות ערך בנוגע להתפתחות הטכניקות ושיטות התקיפה כדי להתגונן בצורה טובה יותר מפני תרחישי תקיפה עתידיים. חוקרי FortiGuard Labs בחנו את הפונקציונליות של התוכנות הזדוניות שאותרו בהתבסס על נתוני sandbox כדי לעקוב אחר גישות האספקה הנפוצות ביותר. המידע מתייחס רק לדוגמיות אשר נוטרלו.

בסקירה של 8 הטכניקות והשיטות המובילות שנבחנו ב-sandboxing, השיטה הפופולרית ביותר לקבלת גישה למערכות הארגון בכל האזורים בעולם הייתה drive-by-compromise. לפי שיטה זו, התוקפים מקבלים גישה למערכות כאשר המשתמש גולש באינטרנט וללא כוונה מוריד מטען זדוני על ידי ביקור באתר אינטרנט פרוץ, פתיחה של קובץ זדוני המצורף בדוא"ל או אפילו לחיצה על קישור או חלון קופץ מטעה. האתגר בטכניקת ה-drive-by הוא כי ברגע שהמטען הזדוני יורד למחשב, לרוב כבר מאוחר מידי להימלט מפגיעה, אלא אם כן המשתמש מיישם גישה הוליסטית לאבטחה.