הגנת רשת בענן הציבורי: כך עושים זאת נכון

תהליכי הגנה מתקדמים בסביבת הענן הציבורי : מבט מעמיק על אתגרים ופתרונות אבטחת המידע בענן הציבורי

ענן הציבור: המהפכה של התשתיות האפליקטיביות

זה לא סוד שהענן הציבורי הפך לפלטפורמה פופולרית לתשתיות אפליקטיביות בשנים האחרונות. מהנדסי DevOps והענן התאהבו בקלות התפעול, וביכולת להקים סביבות אפליקטיביות בזמן קצר עם מגוון רחב של שירותים ומיקרו-שירותים העומדים לרשותם לטובת פיתוח האפליקציה, כמו יכולת גידול מהירה, ייצור תשתית שרידה, ביזור אפליקציה מסביב לעולם לפי צורך עסקי, שימוש בשירותי תקשורת של ספקי הענן וכד׳.

מודל תשלום בענן הינו לפי שימוש שירותי הענן ובהתאם ל-Scale של סביבות הענן. דבר העוזר מאוד לצוותי הרכש בתכנון תקציבי להוצאות על תשתיות אפליקטיביות, וביכולת לשלוט בהוצאות הכלכליות בענן הציבורי כחלק מתהליכי FinOps.

כיום ארגונים נוהגים לאמץ את גישת ה-MultiCloud – שימוש במספר עננים ציבוריים במקביל, בשביל לייצר גמישות הנדסית ותקציבית. לצוותי אבטחת המידע בארגונים חלק חשוב במעבר לענן וזאת החל מעמידה ברגולציות כמו SOC2, GPDR, ISO, דרך הקמת מערכי הגנה לניטור ומניעת מתקפות כמו זליגת מידע, כופרה ו-Zero Day Attacks ועד הקמת צוותים ייעודים, כמו DevSecOps, ששייכים למחלקות הפיתוח אך בכפיפות למדיניות אבטחת המידע הארגונית.

צוות ה-DevSecOps אחראי על אכיפת מדיניות האבטחה הארגונית והרגולטורית בסביבות הפיתוח והענן. אכיפה זו מתבצעת באמצעות אבטחת תהליך ה-SDLC בארגון, Software Development Lifecycle, ע״י ניטור מתמשך אחר תהליכי הפיתוח וההטמעה בסביבות ייצור באמצעות שימוש בכלי ניטור ונראות החל מכתיבת הקוד ועד הרצתו בסביבות ייצור בענן.

מבוא לעולם האבטחה בענן הציבורי: הפרדת החומרה לשני ענפים – יישומים ורשת

בכדי להבין במה מדובר, נחלק את עולם אבטחת ענן הציבורי ל-2 חלקים עיקריים. החלק הראשון הינו הגנה על שרותי Cloud Native בשכבת ה-IaaS וה-PaaS, מה שמוכר כיום כ-CNAPP,Cloud Native Application Protection Platform, מושג ש-Gartner קבע וכולל של מספר יכולות הגנת ענן כגון: CSPM, Workload and Runtime Protection, Artifact Scanning, APIs Security, CIEM וחיפוש פערי אבטחה כגון: תצורות שגויות, חולשות, זהויות בעלי זכויות יתר ושימוש בספריות וחבילות קוד פתוח צד שלישי זדוניות. היתרון המרכזי ב-CNAPP הינה הצגה של כלל פערי האבטחה על גבי משטחי תקיפה בענן בצורה ויזואלית אשר מסייע לצוותי אבטחת המידע בארגון למקד את פעולות התיקון ולזקק את כמות ההתראות להתראות החשובות ביותר. דוגמא למוצר מקיף שמכיל את כלל היכולות הנדרשות הינו ה-Panoptica של חב׳ Cisco שהוא תוצאה של רכישות ישראליות, Portshift ו-Lightspin.

החלק השני ממוקד בהגנה על שרותי ה-Cloud Networking, ומוכר יותר כ-Cloud Network Security. צוותי אבטחת המידע ותשתיות הענן הציבורי מתקשים לקבל החלטה בנוגע לסוג המוצר הנדרש בכדי לתת מענה הגנה רשתי. צוותי אבטחת המידע מבינים שהדרך הכי יעילה למנוע מתקפות הינה דרך הרשת ע״י חסימה או הפלה של תעבורת רשת זדוניות, בין אם זה ניצול חולשות קיימות, דלף מידע, תעבורת זדונית לטובת מתקפות מתקדמות.

כיוון תעבורת הרשת מתייחס ל-3 תרחישים אפשריים: תעבורה נכנסת, Ingress, תעבורה יוצאת, Egress, ותעבורת מזרח-מערב, East-West המדברת על תעבורה פנימית בתוך הענן או בין העננים הציבוריים.

האתגרים של יישום פתרונות אבטחה בענן: הפרדה בין מוצרי המקור לענן למימוש מוצרים על בסיס IaaS

כיום ספקיות הענן בעצמן מספקות מגוון רחב של שירותי הגנה לסביבות בענן בשכבת הרשת כגון: Firewall, WAF, DLP, Intelligence בצורה גמישה וייחודית לספקיות הענן ע״י הלבשת שירותי אבטחת המידע על גבי שירותי ה-Native שלהם במודל PaaS ובצורה שבה השירות יונגש תפעולית לצוותי תפעול תשתיות הענן הציבורי. הבעיה היא שצוותי אבטחת המידע בארגון מבינים שמדובר בפתרונות לא מספקים ולא מתאימים. רובם טוענים, ובצדק, שתפיסת ההגנה אינה יכולה להתבטא כמעין ״סגירת פינה״ או ״סימון וי״, אלא חייבת לבוא כרעיון שלם שבא לתת מענה אמיתי לבעיות אבטחה קיימות.

ממקום זה, יצרני אבטחת המידע הרחיבו את הצע המוצרים הקיים להגנת הרשת ואפליקציה לכיוון הענן על בסיס שירות IaaS. למעשה הם משתמשים באותה מערכת הפעלה שיש כיום בציוד הקיים ב-On Premise ומבצעים התאמות לעבודה על גבי תשתית ענן. על בסיס רעיון זה, היצרניות המוכרות כתבו מגוון רחב של Blueprints והוראות עבודה כיצד ניתן לעבוד עם הציוד שלהם בענן, בין אם מדובר בפיירוולים או ב-WAF או בשרשורי שירות לעבודה של פיירוולים עם WAF. במצב זה צוותי אבטחת המידע אכן מרוצים מרמת האבטחה בענן, גם צוותי תפעול אבטחת המידע מרוצים כי מבחינתם מדובר ב״סינוף״ Branching של פתרונות הגנת הרשת הקיימות, אך מצב זה מתסכל את צוותי תפעול תשתיות הענן הציבורי, שמא הדרך בה לממש את הפתרון הזה הוא מורכב, מסובך ולא מתאים לענן הציבורי המשתנה וקשה ליישום באמצעות כלי תשתית כקוד (Infrastructure as Cade). הקמה של יישומים אלו בענן מצריכה שימוש בכלי יישום מורכבים ובשינוי ארכיטקטורת הענן הציבורי של הארגונים בשביל לעבוד עם מוצרים אלו. כמו כן, נדרש ביצוע אינטגרציות מורכבות למערכות צד שלישי לטובת המרת כתובות IP ל-Tags, שמא כתיבת חוקות בענן מבוסס IP לא רלוונטי לסביבת הענן ציבורי שמשתנה. השימוש בפתרונות אלו יכולות להביא לשגיאות ניתוב. בנוסף, למוצרים אלו אין יכולת לבצע ניתור לסביבות הענן ולתעבורת התקשורת, מה שמקשה את יכולת הנראות בסביבות הענן ובתקשורת בענן.

שלב הגנה מתקדמת בענן: הפרדה בין מוצרי המקור לענן ומודל PaaS בענן

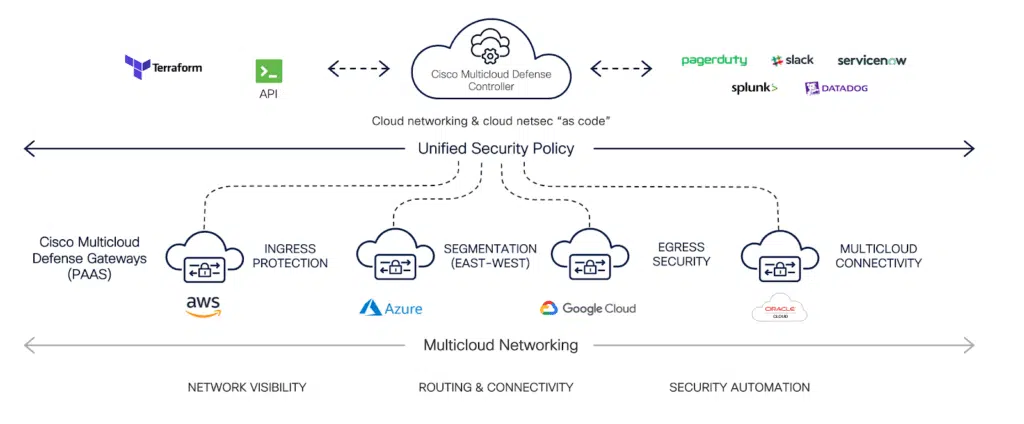

כדי לספק מענה הגנה נכון יותר לשכבת הרשת והאפליקציה לכל כיווני התקשורת, Ingress, Egress, East-West, נדרש פתרון המשלב את היתרונות ב-2 סוגי הפתרונות. מודל PaaS הפותר את בעיות התפעול בענן, ברמת אבטחה מספקת ורחבה שתענה על צורך תפיסת ההגנה הארגונית. לשם כך, חב׳ Cisco השקיעה ב-Startup בשם Valtix, השקעה שהגיעה לכדי רכישה במרץ 2023. בשילוב חוויית ה-PaaS של המוצר עם יכולות האבטחה הקיימות של Cisco, Cisco השיקה לאחרונה מוצר חדש בשם Cisco Multicloud Defense. הרעיון מאחורי המוצר הינו לספק חוויה תפעולית נוחה עם הגנה רשתית טובה בסביבות הענן הציבורי המשתנה בדומה לחוויה שקיימת בשירותי הגנה הקיימים אצל ספקי הענן, וזאת לצד יכולת נראות סביבתית ורשתית של סביבות הענן בכדי לעקוב אחר השינויים בענן, לחפש אחר תעבורה זדונית ושאילתות DNS זדוניות ולבדוק האם כלל הסביבות בענן מוגנות כל הזמן.

במידה וישנן סביבות לא מוגנות, יהיה ניתן ליישם הגנה בצורה מהירה דרך לחיצת כפתור בהתאם למדיניות הארגון. כלל יכולות ההגנה של המוצר מבוססות Cisco Talos הנחשב כיום לגוף המודיעין האזרחי הגדול בעולם. המוצר נמצא תחת פלטפורמת הניהול האחוד של Cisco בענן, Cisco Defense Orchestrator, בעל יכולת ניהול של מספר מערכי פיירוול. המוצר כולל שני מרכיבים עיקריים: הפיירוול, Cisco Multicloud Defense Gateway אשר נפרס בצורה אוטומטית לחלוטין, ללא צורך בשינויי תשתית הענן, על גבי תשתיות הענן הציבורי של הארגון לפי הדרישות וצרכים העסקיים בענן. הבקר Cisco Multicloud Defense Controller אשר תפקידו הוא לפרוס את ה-Cisco Multicloud Defense Gateways בהתאם להגדרות שהוגדרו מראש ע״י מערכת הניהול ב- CDOאו באמצעות כלי IaC כמו Terraform או באמצעות כלי אוטומציה חיצונים דרך ממשקי ה-RESTful API של המוצר. המוצר תומך ב-4 ספקיות הענן הציבורי הגדולות AWS, Azure, GCP ו-OCI.

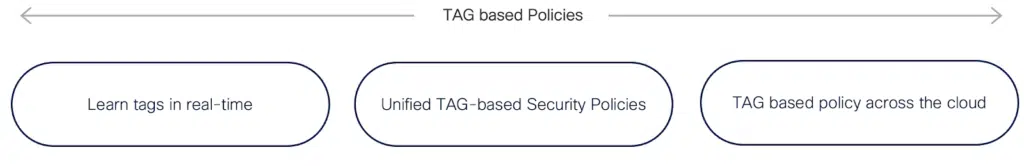

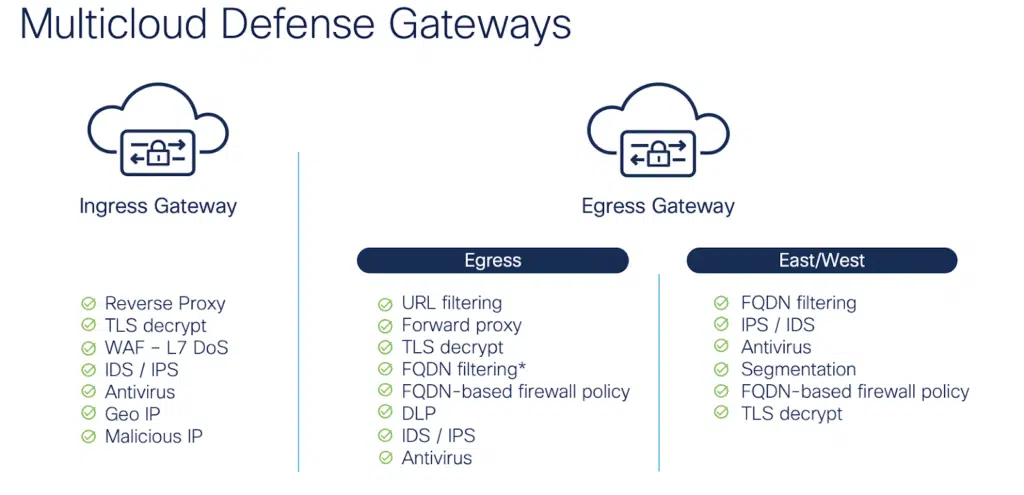

אחת היכולות המרשימים והייחודיים של המוצר הנו לכתוב חוקות על בסיס תגים ללא צורך במוצר צד שלישי המבצע המרה של התגים לכתובות IP. המוצר לומד את התגים כל הזמן עם יצירתם בענן עקב יכולות הנראות לסביבות בענן. במידה וצוות תפעול התשתיות בענן מתח את התגים הרלוונטיים גם לשאר העננים שנמצאים תחתיו, ניתן ליישם את החוקות ללא שום התייחסות לספקית הענן, ולייחס את החוקות אך ורק לצרכים העסקיים של הארגון. שירותי אבטחת המידע הניתנים כחלק מהשירות מגוונות ומתאימות לשימוש בהגנת הענן הציבורי ובהתאם לכיוון התעבורה: Ingress, Egress, East-West.

כפי שניתן לראות, המוצר יכול להחליף מספר שירותי אבטחה Native של הענן ואף לשפר את יכולת האבטחה בכך שמספק שירותי אבטחה שאינם קיימים בענן.

לסיכום, Cisco Multicloud Defense מביא עמו חדשנות טכנולוגית וגמישות אבטחתית שלא קיימת כיום בעולם הגנת הרשת בענן. ארגונים מבינים את הקושי בפריסת פיירוולים של חברות האבטחה המובילות בתצורה הקיימת, וכן את אי תאימות יכולות האבטחה של ספקיות הענן הציבורי, המוצר, בסופו של דבר, מוצא את עמק השווה בין דרישות צוותי תשתיות הענן וה-DevSecOps, ובין דרישת אבטחת המידע בארגונים ומקנה שקט בריא בסינרגיה הכה חשובה בין צוותים אלו.